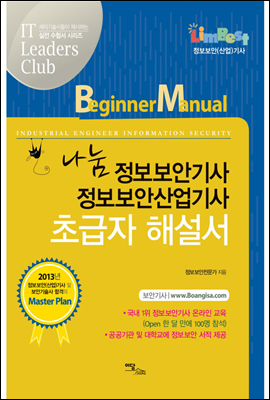

나눔 정보보안기사 정보보안산업기사 초급자 해설서

- 저자<임호진> 등저

- 출판사한국학술정보

- 출판일2016-05-17

- 등록일2021-04-28

- SNS공유

- 파일포맷PDF

- 파일크기4 MB

- 공급사YES24

-

지원기기

PC

PHONE

TABLET

프로그램 수동설치

전자책 프로그램 수동설치 안내

아이폰, 아이패드, 안드로이드폰, 태블릿, PC

보유 1, 대출 0,

예약 0, 누적대출 1, 누적예약 1

책소개

본 책은 IT 기술 발전의 저해요인 보안침해에 대응하고 과거, 현재측면에서 각종 보안 위협요소를 파악하고 미래 발생할 수 있는 침해에 대해서 대응 할 수 있도록 정보보안에 대한 학습과 훈련을 목적으로 작성되었다. 또한 정보보안에 근무하고 있는 직장인, 현재 정보보안 대학교 대학생, 보안에 관심이 있고 향후 보안인이 되기를 희망하는 고등학생 및 중학생들이 자신이 알고 있는 전문분야를 조금씩 노력해서 집필되었다.목차

1 STEP 정보보안 개요1. 정보보안 목표

2 STEP 암호화

1. 암호화 방법

2. 대칭키 알고리즘과 공개키 알고리즘

3 STEP 인증

1. 인증(Authentication)과 인가(Authorization)

2. 접근통제(Access Control)

3. 생체인식

4. OTP(One Time Password)

5. 커버로스(Kerberos)

6. SSO(Single Sign On)

7. PKI

8. PMI

9. 전자서명

10. i-PIN

4 STEP 인터넷 보안 프로토콜

1. SSL

2. SET

3. IPSec

4. 방화벽(Firewall)

5. IDS(침입탐지시스템)

6. VPN(가상사설망)

7. IPS(침입방지시스템)

8. NAC(네트워크 접근제어)

5 STEP 서버 보안

1. UNIX 시스템 구조 및 보안

2. Secure OS

3. ESM(Enterprise Security Management)

4. UTM(통합보안관리)

5. PMS(패치관리시스템)

6 STEP 정보보호 인증체계

1. ISMS와 ISO 27000

2. PIMS

3. ITSEC

4. TCSEC

5. CC 인증

7 STEP 사이버 범죄

1. 해킹

2. BotNet(봇넷)

3. DDoS

4. IP 스니핑

5. IP 스푸핑

6. 세션 하이재킹(Session Hijacking)

7. 재전송 공격(Replay Attack)

8. 은닉채널(Covert Channel)

9. 사이버 범죄와 포렌식(Forensic)

◈ 개인정보보호법 준수를 위한 가이드 ◈